Login

KONTAKT

LOGO ŠKOLE

Glazbeni odjel

Upisi u SREDNJU

Termini -informacije

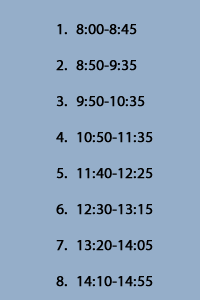

Trajanje satova

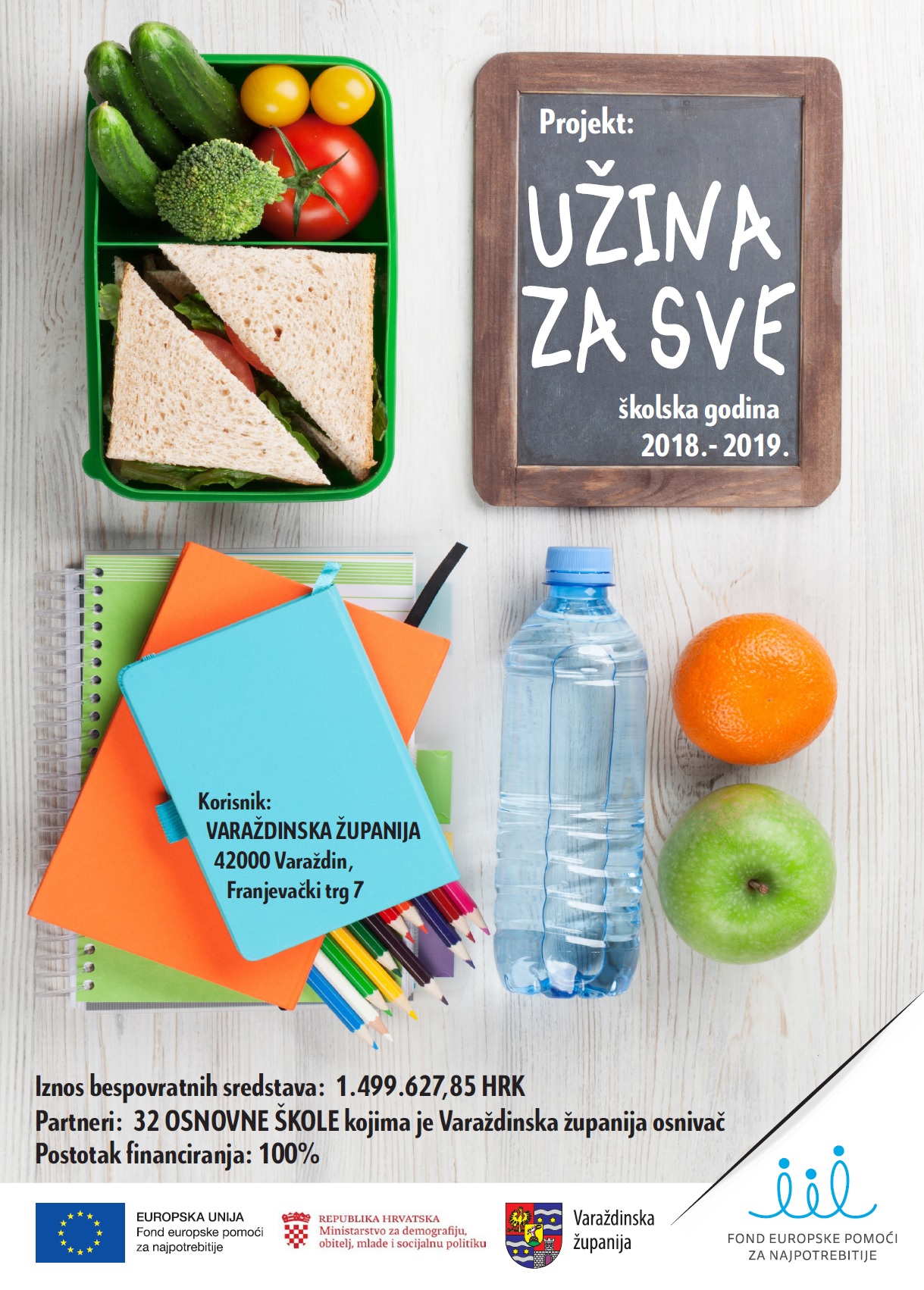

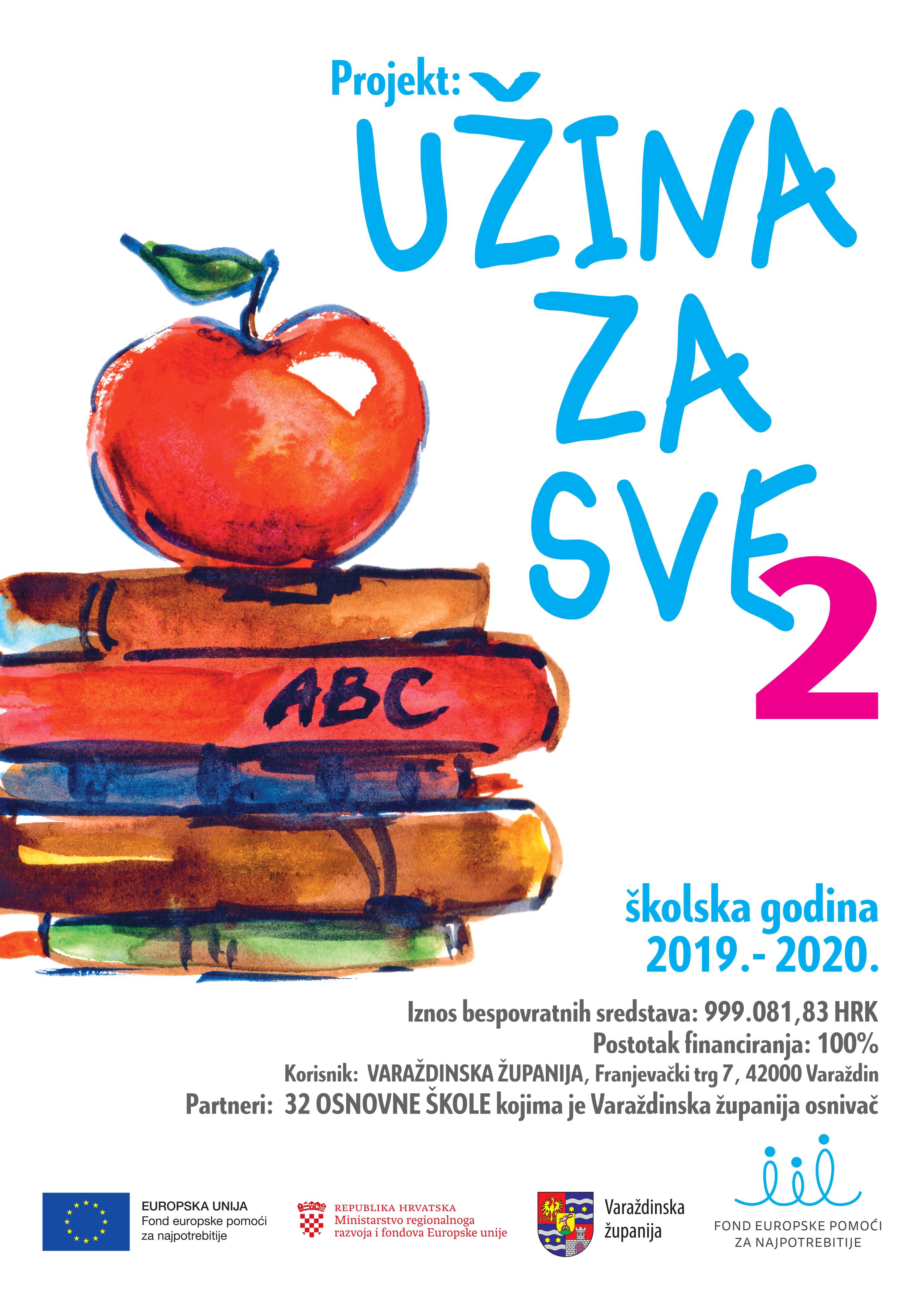

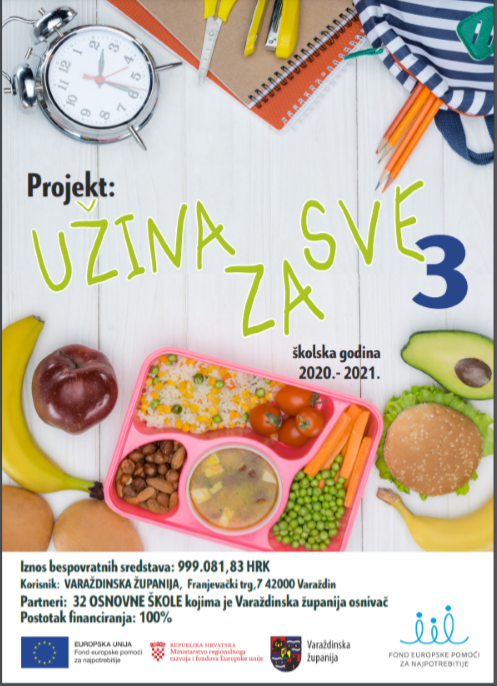

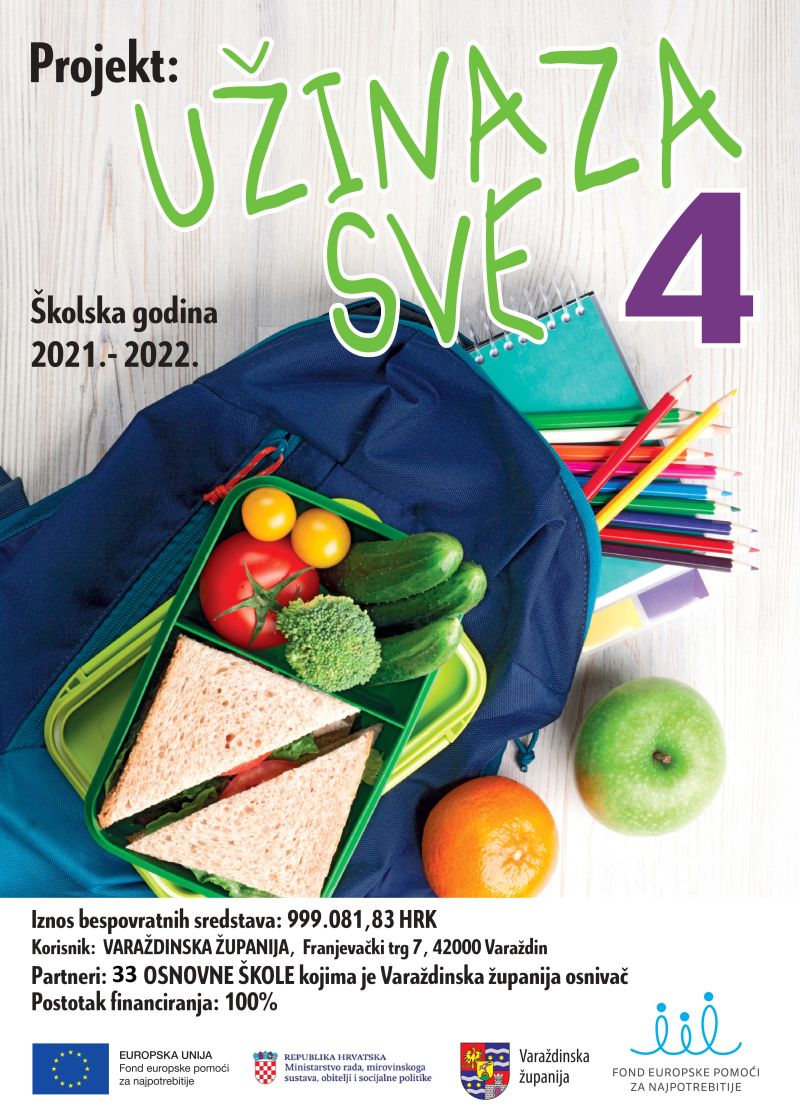

Užina za sve

PROJEKT LORI

PROJEKT LORA

Kalendar

| « Travanj 2024 » | ||||||

| Po | Ut | Sr | Če | Pe | Su | Ne |

| 1 | 2 | 3 | 4 | 5 | 6 | 7 |

| 8 | 9 | 10 | 11 | 12 | 13 | 14 |

| 15 | 16 | 17 | 18 | 19 | 20 | 21 |

| 22 | 23 | 24 | 25 | 26 | 27 | 28 |

| 29 | 30 | 1 | 2 | 3 | 4 | 5 |

| 6 | 7 | 8 | 9 | 10 | 11 | 12 |

Užina za sve

Projekti prehrane

Užina za sve III.

Užina za sve 4.

Raspored sati

Žurni poziv 112

EU

Projekt e - Škole

Kućni red škole

Korisni linkovi

Zaštita i prava djece |  |

| • MUP-Ministarstvo unu... |

| • Plavi telefon-prva l... |

| • UNICEF |

| • Zaštita djece na NET-u |

| • Služba za socijalnu ... |

| • Pravobranitelj za dj... |

programi |  |

Dnevni tisak i zabava |  |

.png)